Selasa, 2 Desember 2025 | 8 min read | Andhika R

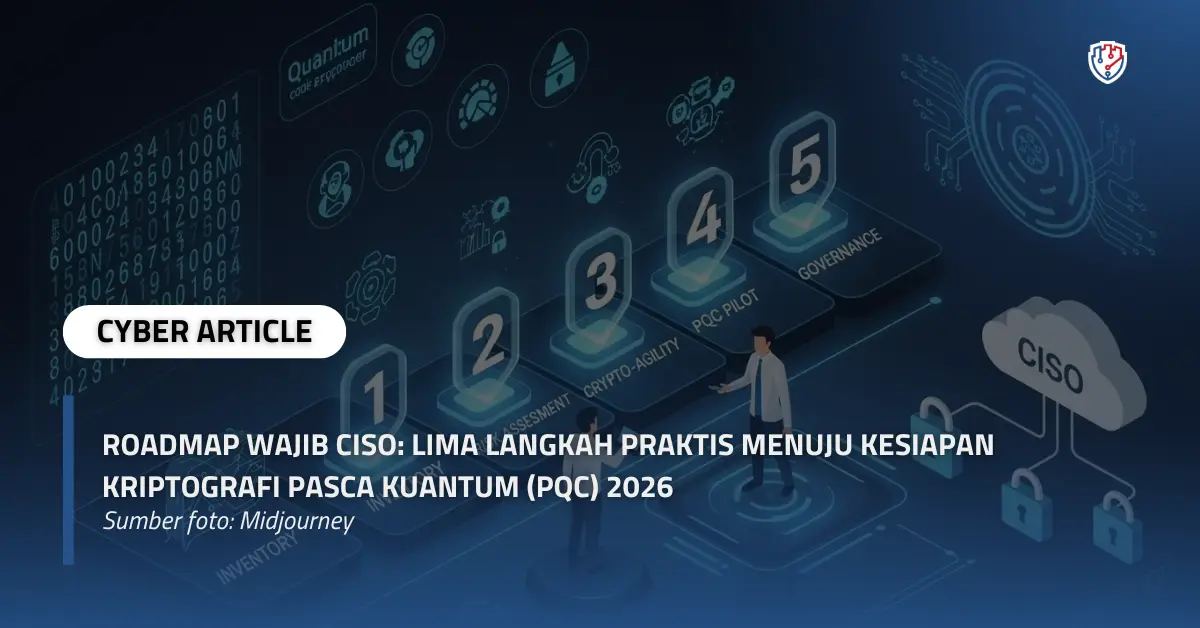

Roadmap Wajib CISO: Lima Langkah Praktis Menuju Kesiapan Kriptografi Pasca Kuantum (PQC) 2026

I. Mengapa 2026 Adalah Ambang Krisis Kriptografi

A. Ilusi Keamanan: Kegagalan Prediksi Adalah Kegagalan Strategis

Selama seperempat abad, kriptografi kunci publik (terutama RSA dan Elliptic Curve Cryptography/ECC) telah menjadi pilar tak tergantikan dalam keamanan digital global. Keduanya membentuk fondasi untuk TLS, VPN, tanda tangan digital, dan hampir semua bentuk komunikasi aman. Keyakinan akan kekebalan sistem ini telah meninabobokan para pengambil keputusan. Namun, bagi seorang Chief Information Security Officer (CISO) yang visioner, masa depan tidak didefinisikan oleh kinerja hari ini, melainkan oleh ancaman yang akan datang.

Ancaman Komputer Kuantum, yang dipersenjatai dengan Algoritma Shor dan Algoritma Grover, bukan lagi fiksi ilmiah. Pengembangan mesin kuantum yang cryptographically relevant (mampu memecahkan kunci enkripsi saat ini) diproyeksikan akan tiba dalam dekade ini, dengan berbagai sumber otoritatif menunjuk ke 2026 sebagai titik balik krusial. Kegagalan untuk mematuhi Roadmap PQC CISO bukan hanya risiko operasional, melainkan sebuah kelalaian strategis yang merusak kepercayaan pemangku kepentingan dan integritas data jangka panjang.

B. Konsep “Harvest Now, Decrypt Later” dan Urgensi Bisnis

Paradigma ancaman yang paling mendesak adalah “Harvest Now, Decrypt Later” (HN/DL). Data yang dikumpulkan hari ini—meskipun terenkripsi dengan protokol paling canggih—akan menjadi rentan ketika komputer kuantum yang kuat muncul.

- Data Jangka Panjang: Data yang memiliki nilai kerahasiaan (shelf life) lebih dari 5-7 tahun (seperti kekayaan intelektual, resep paten, rencana merger/akuisisi, catatan kesehatan seumur hidup, atau data intelijen negara) sudah berada di bawah ancaman HN/DL. Entitas jahat yang didukung negara telah aktif mengumpulkan data terenkripsi ini, menyimpannya untuk didekripsi di masa depan.

- Biaya Kegagalan: Biaya kepatuhan (seperti denda regulasi privasi yang semakin ketat) dan biaya remediasi pasca-pelanggaran akan jauh melampaui investasi yang diperlukan untuk Migrasi Kriptografi Pasca Kuantum yang terencana. PQC harus diperlakukan sebagai mitigasi risiko tertinggi, bukan proyek backend yang bisa ditunda.

Artikel ini bukan sekadar panduan teknis; ini adalah mandat mendesak bagi setiap CISO untuk segera menggeser prioritas strategis dan memulai lima langkah operasional ini.

II. Diagnosis dan Prioritas Infrastruktur

Langkah 1: Audit Inventaris Kriptografi Menyeluruh (Crypto-Discovery & Agility Assessment)

Anda Tidak Dapat Mengamankan Infrastruktur yang Tidak Anda Pahami Secara Holistik.

Langkah pertama dalam Roadmap PQC CISO adalah mencapai visibilitas total. Seringkali, organisasi besar tidak menyadari seberapa luas penyebaran kriptografi mereka, mulai dari perangkat IoT sederhana hingga core banking system.

A. Pemetaan Titik Kriptografi dan Dependensi

CISO harus memimpin tim untuk mengidentifikasi dan mengkatalogkan setiap instance penggunaan algoritma kunci publik yang rentan:

- Sertifikat dan Protokol: Menghitung jumlah dan lokasi sertifikat SSL/TLS (termasuk yang tersimpan di load balancer atau reverse proxy), mengidentifikasi protokol enkripsi yang digunakan (misalnya, versi lama IKEv1 pada VPN), dan menganalisis infrastruktur Kunci Publik (PKI) internal.

- Aplikasi dan Layanan: Mengidentifikasi aplikasi legacy atau sistem third-party yang menggunakan kriptografi tertanam (hard-coded). Sistem ini seringkali paling sulit untuk diubah dan memerlukan perhatian khusus.

- Perangkat Keras Keamanan (HSM): Menentukan apakah Hardware Security Modules (HSM) yang ada mendukung pembaruan firmware yang diperlukan untuk algoritma PQC. HSM adalah komponen kritis yang rentan terhadap vendor lock-in.

B. Penilaian Crypto-Agility (Kelincahan Kriptografi)

Audit ini harus diakhiri dengan penilaian Crypto-Agility. Crypto-agility adalah kemampuan sistem TI untuk beralih atau memutakhirkan algoritma kriptografi dengan cepat tanpa memerlukan penggantian infrastruktur yang mahal dan masif. Infrastruktur yang dirancang dengan baik harus dapat:

- Memilih algoritma secara dinamis saat handshake (bukan hard-coded).

- Mengelola kunci dan sertifikat dari berbagai algoritma secara simultan.

- Mendukung pembaruan over-the-air atau melalui patch sederhana.

Infrastruktur yang kaku (misalnya, code yang terkunci pada RSA) memerlukan waktu dan biaya migrasi yang eksponensial.

Langkah 2: Standardisasi Algoritma dan Strategi Hibrida (The NIST Imperative)

Memilih Algoritma yang Salah Adalah Risiko yang Tidak Dapat Diterima dalam Skala Global.

Fase kedua berfokus pada pengambilan keputusan algoritma. Dalam dunia Kesiapan Kriptografi Pasca Kuantum, keputusan ini tidak boleh didasarkan pada vendor hype atau opini internal, tetapi pada standardisasi yang otoritatif.

A. Mengadopsi Standar NIST: Pilihan Konservatif dan Aman

National Institute of Standards and Technology (NIST) telah memimpin proses standardisasi PQC global selama bertahun-tahun melalui kompetisi yang ketat. CISO harus mengikatkan strategi keamanan pada hasil dari proses ini.

- Algoritma Kunci: Fokus pada algoritma utama yang telah distandarkan atau yang akan segera distandarkan, seperti:

- CRYSTALS-Kyber (atau ML-KEM): Untuk Key Encapsulation Mechanism (KEM), pengganti Diffie-Hellman/RSA dalam pertukaran kunci.

- CRYSTALS-Dilithium (atau ML-DSA): Untuk Digital Signature Algorithm (DSA), pengganti RSA/ECC dalam tanda tangan digital.

Algoritma ini didasarkan pada lattice-based cryptography, yang saat ini dianggap paling menjanjikan dalam hal ketahanan kuantum dan kinerja.

B. Strategi Dual-Stack (Hibrida) untuk Transisi

Mengingat kompleksitas transisi dan kekhawatiran mengenai validitas jangka panjang algoritma PQC yang masih relatif baru, strategi dual-stack atau hibrida adalah pendekatan yang paling masuk akal dan direkomendasikan secara luas:

- Pengamanan Ganda: Gunakan algoritma klasik (misalnya, ECC) bersamaan dengan algoritma PQC (misalnya, Kyber atau Dilithium) dalam satu sesi koneksi.

- Manfaat: Jika PQC terbukti rentan di kemudian hari (atau Algoritma Shor belum tiba), sesi tetap aman oleh kriptografi klasik. Sebaliknya, jika komputer kuantum tiba lebih cepat, PQC akan melindungi data dari dekripsi di masa depan.

- Implementasi: Membutuhkan perubahan pada protokol seperti TLS 1.3 untuk mendukung pertukaran dua pasangan kunci secara simultan.

Strategi ini memastikan Strategi Keamanan Pasca Kuantum yang redundan dan meminimalkan risiko teknologi.

III. Eksekusi, Pengujian, dan Mitigasi

Langkah 3: Penerapan Awal dan Uji Kinerja Lingkungan Non-Produksi

PQC yang Tidak Diuji Adalah Kerentanan yang Menunggu untuk Dimanfaatkan.

Setelah memilih algoritma dan strategi hibrida, langkah implementasi harus dilakukan secara metodis, dimulai dari lingkungan yang terkendali.

A. Fokus pada Kinerja dan Sumber Daya

Algoritma PQC memiliki karakteristik yang berbeda dari pendahulunya, terutama dalam hal ukuran dan kecepatan:

- Ukuran Kunci/Sertifikat: Kunci publik dan sertifikat PQC bisa jauh lebih besar daripada RSA atau ECC. Ini dapat membebani header jaringan, meningkatkan latensi, dan berpotensi memecahkan sistem yang memiliki buffer ukuran tetap.

- Komputasi: Beberapa algoritma PQC memerlukan lebih banyak daya komputasi di awal handshake.

- Implikasi Jaringan: CISO harus memastikan bahwa firewall, load balancer, dan sistem deteksi intrusi (IDS) dapat menangani peningkatan ukuran sertifikat PQC tanpa timeout atau pelambatan (throttling).

Uji tekanan pada lingkungan staging harus menjadi prasyarat wajib sebelum implementasi skala penuh.

B. Percontohan Kritis: Tanda Tangan Kode dan Internal PKI

Fokuskan proyek percontohan awal pada dua area yang paling sensitif terhadap ancaman HN/DL dan memiliki dampak internal terbatas jika gagal:

- Tanda Tangan Kode (Code Signing): Mulai migrasi tanda tangan digital internal ke Dilithium. Ini memastikan bahwa software updates dan firmware terlindungi dari pemalsuan kuantum di masa depan.

- Internal PKI: Migrasikan Internal Public Key Infrastructure organisasi (sistem yang menangani identitas internal) ke algoritma PQC.

Langkah ini menyediakan feedback loop kritis untuk menyesuaikan toolkit dan proses sebelum menyentuh layanan yang menghadap pelanggan.

Langkah 4: Manajemen Perubahan, Pelatihan, dan Proses

Migrasi PQC Bukan Hanya Masalah Teknologi, Tetapi Masalah Proses dan Kompetensi Manusia.

Proyek teknologi apapun bisa gagal karena resistensi internal atau kurangnya pemahaman. PQC, sebagai konsep yang kompleks, memerlukan investasi signifikan dalam aspek People and Process.

A. Pelatihan Khusus Tim Teknis

Tim teknis (DevOps, Security Operations/SecOps, Network Engineers) harus dilatih mengenai perbedaan mendasar PQC:

- Algoritma Stateful: Beberapa skema tanda tangan digital PQC di masa depan mungkin bersifat stateful (memiliki status internal yang perlu dilacak). Kesalahan dalam melacak status ini dapat menyebabkan key reuse dan kompromi total. Tim harus dilatih untuk menghindari kesalahan fatal ini.

- Perubahan Format Kunci: Kunci baru dan hash function yang digunakan oleh PQC memerlukan pembaruan pada tooling dan skrip otomatisasi yang ada.

B. Protokol Pencabutan dan Rotasi Kunci

PQC secara fundamental mengubah cara kunci dikelola. CISO harus memastikan proses yang jelas untuk:

- Rotasi Kunci PQC: Meskipun PQC dirancang untuk tahan terhadap kuantum, prinsip least privilege dan rotasi kunci secara teratur harus diperkuat.

- Protokol Certificate Revocation: Prosedur pencabutan sertifikat PQC (menggunakan CRL atau OCSP) harus diintegrasikan dan diuji, karena kegagalan pencabutan dapat menjadi titik masuk yang berbahaya.

Langkah 5: Tata Kelola, Kepatuhan, dan Anggaran Jangka Panjang

PQC Adalah Investasi Keamanan Global, Bukan Pengeluaran Otonom IT Lokal.

Langkah terakhir menuntut CISO untuk menaikkan diskusi Kesiapan Kriptografi Pasca Kuantum dari ruang server ke ruang rapat Dewan Direksi.

A. Anggaran dan Sumber Daya Berkelanjutan

CISO perlu menyusun kasus bisnis yang kuat untuk mendapatkan anggaran yang memadai, mengakui bahwa Migrasi Kriptografi Pasca Kuantum adalah proses berkelanjutan, bukan proyek sekali jadi.

- Biaya Konsultasi: Mengalokasikan dana untuk ahli kriptografi eksternal dan vendor spesialis yang membantu integrasi sistem legacy.

- Pembaruan Perangkat Keras: Menganggarkan penggantian atau upgrade perangkat keras kritis seperti HSM, gateway VPN, dan network appliance yang mungkin tidak dapat di-upgrade untuk mendukung PQC.

- Investasi R&D: Mengalokasikan sebagian kecil anggaran untuk penelitian dan pengembangan internal guna memantau perkembangan kriptografi kuantum di masa depan.

B. Kepatuhan Regulasi dan Metrik Keberhasilan

CISO harus proaktif dalam menyelaraskan Strategi Keamanan Pasca Kuantum dengan kerangka kepatuhan yang akan datang. Pemerintah dan badan regulasi (misalnya, NIST di AS) semakin menetapkan tenggat waktu wajib bagi organisasi sektor penting.

- Integrasi ERM: Menetapkan risiko kuantum sebagai kategori risiko terpisah dalam Enterprise Risk Management (ERM) organisasi.

- Metrik Kuantifikasi: Menetapkan indikator kinerja utama (KPI) yang dapat diukur dan dilaporkan kepada manajemen, seperti:

- Persentase aset sensitif yang telah menggunakan mode hibrida PQC.

- Waktu rata-rata yang diperlukan untuk mengganti algoritma pada sistem kritis (Mean Time to Cryptographic Replacement).

IV. Kesimpulan: Mandat CISO 2026 – Waktu Eksekusi Adalah Sekarang

Ancaman kuantum adalah Black Swan Event yang terprediksi. Tidak ada alasan bagi CISO untuk terkejut ketika komputer kuantum yang kuat muncul. Roadmap PQC CISO ini adalah cetak biru untuk bertindak secara berurutan, strategis, dan berbasis bukti.

Kegagalan hari ini untuk menginvestigasi aset kriptografi akan menghasilkan kelumpuhan operasional dan pelanggaran data yang masif di tahun 2026 dan setelahnya. Ancaman Kuantum Keamanan Siber tidak akan menunggu hingga anggaran tahun fiskal Anda berikutnya disetujui.

Ini adalah momen dimana kepemimpinan keamanan diuji. CISO harus segera mendorong Audit Inventaris Kriptografi dan mengalokasikan sumber daya untuk memimpin Migrasi Kriptografi Pasca Kuantum yang terencana dan efisien.

Andhika RDigital Marketing at Fourtrezz

Artikel Terpopuler

Tags: Vendor pentest, Keamanan Siber, Penetration Testing, Audit IT, Keamanan Data

Baca SelengkapnyaBerita Teratas

Berlangganan Newsletter FOURTREZZ

Jadilah yang pertama tahu mengenai artikel baru, produk, event, dan promosi.